REMOTE SERVER

1.Pengertian Remote Server

Secara definisi, remote server adalah server yang anda akses sebagai bagian dari proses client tanpa membuka koneksi terpisah, berbeda, ataupun langsung. SQL Server mengatur komunikasi antar server menggunakan RPC. SQL Server yang client terkoneksi oleh client yang bersangkutan membuka koneksi lain ke remote server dan mengajukan permintaan stored procedure ke remote server. Setiap hasil yang dikirim melewati server local, yang mana nantinya juga akan melewatkan hasilnya ke aplikasi client yang memulainya (lihat gambar 1).

Anda memanggil remote procedure sama dengan memanggil local procedure, perbedaannya hanyalah anda harus menambahkan nama procedure dengan nama server. Berikut sintaksnya:

remote server lebih terbatas dalam hal fungsionalitas dan sedikit lebih memakan waktu untuk membangunnya daripada linked server. Dibawah ini adalah beberapa langkah untuk membangun remote server:

1. Tentukan local ataupun remote server di kedua server.

2. Konfigurasi setiap server untuk akses remote.

3. Pada remote server, tentukan metode untuk pemetaan login dan user ke login dan user milik server.

4. Tentukan pilihan remote untuk pengecekan password.

Jika anda mengkoneksikan diantara banyak SQL Server 2000 atau SQL Server 7.0 server, yang terbaik adalah jika kita bangun kesemuanya sebagai linked server. Bagaimanapun juga jika anda membutuhkan untuk mengeksekusi remote procedure calls pada seri sebelum SQL Server 7.0 server, anda akan perlu membangun remote server.

Selanjutnya kita bisa bekerja seolah-olah berada di mesin computer yang berhasil kita hubungi dengan aplikasi telnet. Akan tetapi meskipun bekerja pada konsol layar yang sama dengan aplikasi lain yang sedang kita jalankan di komputer kita, aplikasi telnet tetap merupakan pekerjaan di komputer lain (remote machine).

3) Secure Shell (SSH)

Telnet dan FTP adalah protokol yang terkenal tapi mereka mengirim data dalam format teks biasa, yang dapat ditangkap oleh seseorang dengan menggunakan sistem lain pada jaringan yang sama, termasuk Internet. Sehingga data yang dikomunikasikan dapat dengan mudah dibaca oleh orang, sehingga menjadi kurang aman untuk data-data penting yang harus dilindungi.

Cara Kerja

Pengertian

Root (Certificate Authority) -> 2. Intermediate (Certificate Issuer) -> 3. End User Certificate.

Sedangkan Self-Signed Certificate umumnya hanya memiliki yang ketiga. Tidak mempunyai Root dan Intermediate Authority.

Jadi apakah kita bisa membuat sendiri ketiga komponen tersebut?

Bisa, dengan OpenSSL kita bisa membuat sendiri ketiga komponen diatas. Jadi intinya dengan OpenSSL kita

Latar belakang

pada postingan saya yang lalu saya telah memposting Menerapkan SSL (HTTPS) untuk Login Hotspot MikroTik tapi pada postingan itu saya belum menjelaskan bagaimana mambuat Certificate SSLnya.dan pada kesempatan ini saya akan membahasnya

Alat dan bahan

1.OS Debian server

2.OpenSSL (di Debian dan turunannya dapat diinstall dengan apt-get install

openssl)

3.Web server

Tahap pelaksanaan

Buat Direktori untuk Sertifikat kita nantinya di /root/ca. Juga buat struktur direktorinya

Selanjutnya saya akan buat OpenSSL yang akan kita gunakan untuk Root CA nantinya

untuk isinya masukkan perintah Berikut ini

Buat Root KeyRoot Key akan digunakan untuk membuat Sertifikat Root (CA)

Buat Sertifikat Root (CA)Disinilah Root Key akan digunakan. Yaitu untuk membuat Sertifikat Root, mengapa keamanan file ini penting? karena siapapun yang memiliki akses Root Key maka dia dapat menerbitkan sertifikat sendiri. Juga pastikan untuk memilih durasi Sertifikat Root yang agak lama untuk kadaluarsa.Karena jika Durasi Sertifikat Root Habis maka Sertifikat dibawahnya juga ikut kadaluarsa.

untuk isinya masukkan perintah Berikut ini

Tambahkan File crlnumber di direktori Intermediate CA untuk mengikuti daftar Certificate Revocation Lists

Intermediate Key akan digunakan untuk membuat sertifikat Intermediate CA

Disini Intermediate Key akan digunakan untuk men-generate atau membuat Sertifikat CSR untuk Intermediate CA.

root@maulana:~/ca# openssl req -config intermediate/openssl.cnf -new -sha256 -key intermediate/private/intermediate.key.pem -out intermediate/csr/intermediate.csr.pem

Buat Sertifikat Intermediate

Selanjutnya buat Sertifikat End User dengan Certificate Key dan CSR End User

root@maulana:~/ca# openssl ca -config intermediate/openssl.cnf -extensions server_cert -days 5400 -notext -md sha256 -in intermediate/csr/maulana.id.csr.pem -out

intermediate/certs/maulana.id.cert.pem

root@maulana:~/ca# chmod 444 intermediate/certs/maulana.id.cert.pem

Sekarang buat File Certificate Chain

Lalu cari tulisan port 22, kemudian ganti angka 22 dengan nomor port yang anda inginkan, misalnya 1447, seperti gambar di atas. lalu simpan dengan menekan tombol CTRL + X lalu Y kemudian enter.

2. Restart SSH Server dengan mengetikan perintah

/etc/init.d/ssh restart

3. Selanjutnya silahkan lalukan Test / Pengujian SSH Server

Pengujian harus dilakukan untuk memastikan bahwa ssh server sudah aktif dan berjalan dengan baik. Pengujian SSH Server bisa dilakukan di komputer server maupun komputer clinet yang menggunakan sistem operasi windows.

a. Pengujian SSH Menggungkan komputer server

Untuk melakukan pengujian di komputer server (komputer yang bersangkutan dimana sistem operasi debian digunakan), ketikan saja dengan format perintah

Misal kita ingin akses ssh dengan super user, misal nama super user = root, kemudian port yang digunakan untuk ssh adalah 1447, maka untuk mengecek ssh di komputer server perintahnya adalah:

Jika anda diminta untuk login, itu artinya pengujian ssh dikomputer client sudah berhasil.

b. Pengujian SSH Menggunakan komputer client.

Untuk menguji ssh di komputer client bersistem operasi windows, anda harus menggunakan aplikasi ssh client. beberapa aplikasi ssh client yang dapat anda gunakan diantaranya adalah:

Tampilannya seperti halnya debian di komputer server dalam mode teks.

c. Tekan tombol login,

Anda biasanya akan diminta untuk memasukan username dan juga password server debian anda, silahkan masukan. Tampilannya kurang lebih akan seperti gambar di bawah ini:

Di sebelah kiri biasanya jendela windows anda, di sebelah kanan jendela file server anda, dengan winSCP anda bisa dengan mudah untuk saling bertukar file antara windows dengan linux.

Ada banyak sekali Aplikasi Remote client yang bisa anda gunakan, anda bisa mencari referensi dan bisa coba untuk menggunakannya.

|

| Gambar 1. Remote server diakses melewati local server, dan client hanya memelihara satu koneksi ke local server |

remote server lebih terbatas dalam hal fungsionalitas dan sedikit lebih memakan waktu untuk membangunnya daripada linked server. Dibawah ini adalah beberapa langkah untuk membangun remote server:

1. Tentukan local ataupun remote server di kedua server.

2. Konfigurasi setiap server untuk akses remote.

3. Pada remote server, tentukan metode untuk pemetaan login dan user ke login dan user milik server.

4. Tentukan pilihan remote untuk pengecekan password.

Jika anda mengkoneksikan diantara banyak SQL Server 2000 atau SQL Server 7.0 server, yang terbaik adalah jika kita bangun kesemuanya sebagai linked server. Bagaimanapun juga jika anda membutuhkan untuk mengeksekusi remote procedure calls pada seri sebelum SQL Server 7.0 server, anda akan perlu membangun remote server.

http://tekno-jurnal.blogspot.com/2014/09/pengertian-remote-server.html

2. prinsip dan cara kerja

Server Remote

Server Remote adalah sebuah server yang didedikasikan untuk menangani pengguna yang tidak pada LAN tapi membutuhkan akses jarak jauh untuk itu. Remote akses server memungkinkan pengguna untuk mendapatkan akses ke file dan layanan cetak di LAN dari lokasi terpencil. Sebagai contoh, pengguna yang memanggil ke jaringan dari rumah menggunakan modem analog atau koneksi ISDN akan mendial ke server akses remote. Setelah pengguna dikonfirmasi ia dapat mengakses drive dan printer bersama seolah-olah ia secara fisik terhubung ke LAN kantor.

Kita dapat menggunakan misalnya perintah telnet untuk login secara remote ke sistem lain pada jaringan kita. Sistem ini dapat berada di jaringan area lokal atau melalui koneksi internet. Telnet beroperasi seolah-olah kita sedang log in ke sistem lain dari remote terminal. Kita akan diminta untuk menggunakan nama login dan password. Akibatnya, kita login ke akun lain pada sistem lain. Bahkan,

jika kita memiliki akun di sistem lain, kita bisa menggunakan Telnet untuk masuk ke dalamnya.

Server Remote adalah sebuah server yang didedikasikan untuk menangani pengguna yang tidak pada LAN tapi membutuhkan akses jarak jauh untuk itu. Remote akses server memungkinkan pengguna untuk mendapatkan akses ke file dan layanan cetak di LAN dari lokasi terpencil. Sebagai contoh, pengguna yang memanggil ke jaringan dari rumah menggunakan modem analog atau koneksi ISDN akan mendial ke server akses remote. Setelah pengguna dikonfirmasi ia dapat mengakses drive dan printer bersama seolah-olah ia secara fisik terhubung ke LAN kantor.

Kita dapat menggunakan misalnya perintah telnet untuk login secara remote ke sistem lain pada jaringan kita. Sistem ini dapat berada di jaringan area lokal atau melalui koneksi internet. Telnet beroperasi seolah-olah kita sedang log in ke sistem lain dari remote terminal. Kita akan diminta untuk menggunakan nama login dan password. Akibatnya, kita login ke akun lain pada sistem lain. Bahkan,

jika kita memiliki akun di sistem lain, kita bisa menggunakan Telnet untuk masuk ke dalamnya.

Gambar 4.1 Klien-Server Model

2) Telnet

a) Server Telnet

Telnet adalah sebuah utilitas standar Internet dan berdasarkan protokol lihat (Request For Comment, RFC) 854. RFC ini menetapkan metode untuk transmisi dan menerima karakter ASCII tidak terenkripsi (plaintext) di dalam jaringan. Anda dapat menggunakan klien Telnet berjalan pada satu komputer untuk menghubungkan ke sesi berbasis baris perintah untuk menjalankan aplikasi.

Hanya antarmuka berbasis karakter dan beberapa aplikasi yang didukung. Tidak ada kemampuan grafis di lingkungan Telnet. Telnet terdiri dari dua komponen: Telnet klien dan Telnet Server. Dokumen RFC yang mendefinisikan Telnet bisa didapatkan di web Internet Engineering Task Force (IETF).Telnet Server melayani sesi remote untuk Telnet klien. Ketika Telnet Server aktif berjalan pada komputer, pengguna dapat terhubung ke server dengan menggunakan klien Telnet dari komputer remote. Telnet Server diimplementasikan di Windows sebagai layanan yang dapat dikonfigurasi untuk selalu aktif, bahkan ketika tidak ada orang yang login ke server.

Ketika klien Telnet terhubung ke komputer yang menjalankan Telnet Server, pengguna remote diminta untuk memasukkan nama pengguna dan kata sandi. Nama pengguna dan kombinasi sandi harus menjadi salah satu yang berlaku pada Telnet Server. Telnet Server pada Windows mendukung dua jenis otentikasi: NTLM dan Password (atau plaintext).

a) Server Telnet

Telnet adalah sebuah utilitas standar Internet dan berdasarkan protokol lihat (Request For Comment, RFC) 854. RFC ini menetapkan metode untuk transmisi dan menerima karakter ASCII tidak terenkripsi (plaintext) di dalam jaringan. Anda dapat menggunakan klien Telnet berjalan pada satu komputer untuk menghubungkan ke sesi berbasis baris perintah untuk menjalankan aplikasi.

Hanya antarmuka berbasis karakter dan beberapa aplikasi yang didukung. Tidak ada kemampuan grafis di lingkungan Telnet. Telnet terdiri dari dua komponen: Telnet klien dan Telnet Server. Dokumen RFC yang mendefinisikan Telnet bisa didapatkan di web Internet Engineering Task Force (IETF).Telnet Server melayani sesi remote untuk Telnet klien. Ketika Telnet Server aktif berjalan pada komputer, pengguna dapat terhubung ke server dengan menggunakan klien Telnet dari komputer remote. Telnet Server diimplementasikan di Windows sebagai layanan yang dapat dikonfigurasi untuk selalu aktif, bahkan ketika tidak ada orang yang login ke server.

Ketika klien Telnet terhubung ke komputer yang menjalankan Telnet Server, pengguna remote diminta untuk memasukkan nama pengguna dan kata sandi. Nama pengguna dan kombinasi sandi harus menjadi salah satu yang berlaku pada Telnet Server. Telnet Server pada Windows mendukung dua jenis otentikasi: NTLM dan Password (atau plaintext).

Setelah login, pengguna dilayani dengan antar muka command prompt yang dapat digunakan seolah-olah hal itu telah dimulai secara lokal pada server konsol. Perintah yang anda ketik pada klien Telnet command prompt dikirim ke Telnet Server dan dieksekusi di sana, seolah-olah Anda secara lokal login untuk sesi command prompt di server. Output dari perintah yang Anda jalankan akan

dikirim kembali ke klien Telnet sehingga mereka ditampilkan bagi Anda untuk melihatTelnet tidak mendukung aplikasi yang memerlukan antarmuka grafis. Namun, Telnet Server dan Telnet Klien memahami karakter khusus yang menyediakan beberapa tingkat format dan posisi kursor dalam jendela Telnet klien. Telnet Server dan Telnet Klien mendukung emulasi dari empat jenis terminal: ANSI, VT-100, VT-52, dan VT-NT.

Pada Windows Server 2008, Anda dapat menginstal Telnet Server dengan menggunakan wizard Tambah Fitur di Server Manager. Meskipun Server Manager akan terbuka secara default ketika anggota dari grup Administrator masuk/log on ke komputer, Anda juga dapat membuka Server Manager dengan menggunakan perintah pada menu Start di Administrative Tools, dan dengan membuka Programs di Control Panel. Pada Windows Vista dan versi kemudian, Anda dapat menginstal Telnet Server (dan Telnet klien) dengan membuka Control Panel, kemudian Programs, dan kemudian Mengaktifkan fitur Windows atau menonaktifkan, Turn Windows features on or off. Aplikasi telnet server juga dapat dijalankan di server dengan system operasi lain, misalnya UNIX dan beberapa distro LINUX lain.

b) Telnet klien

Implementasi Telnet awalnya gagal untuk operasi dupleks setengah (halfduplex). Ini berarti bahwa lalu lintas data yang hanya bisa pergi dalam satu arah pada satu waktu dan memerlukan tindakan khusus untuk menunjukkan akhir dari lalu lintas satu arah sehingga lalu lintas sekarang dapat mulai ke arah lain. [Ini mirip dengan penggunaan "roger" dan "over" oleh operator amatir dan radio CB.]

Tindakan spesifik adalah dimasukkannya karakter GA (go ahead) dalam aliran data. Link modern sudah memungkinkan operasi dua arah (bi-directional) dan "menekan pergi ke depan" pilihan diaktifkan.Aplikasi utilitas telnet (klien) saat ini sudah disertakan dalam system operasi apa pun yang kita gunakan. Kita dapat menjalankan utilitas Telnet dengan mengetikkan kata telnet. Jika kita tahu nama situs yang ingin dihubungi, kita dapat memasukkan telnet dan nama situs pada baris perintah Windows command atau Linux.

Contoh implementasi aplikasi telnet pada windows command:

C:\>telnet

Microsoft (R) Windows NT (TM) Version 4.00 (Build 1381)

Welcome to Microsoft Telnet Klien

Telnet Klien Build 5.00.99034.1

Escape Character is 'CTRL+]'

Microsoft Telnet> open sfusrvr

**** Layar akan dibersihkan (clear) dan informasi berikut akan ditampilkan:

Microsoft (R) Windows NT (TM) Version 4.00 (Build 1381)

Welcome to Microsoft Telnet Service

Telnet Server Build 5.00.99034.1

login: sfu

password: ********

**** Layar akan dibersihkan (clear) dan informasi berikut akan ditampilkan:

*=========================================================

Welcome to Microsoft Telnet Server.

*=========================================================

C:\>

dikirim kembali ke klien Telnet sehingga mereka ditampilkan bagi Anda untuk melihatTelnet tidak mendukung aplikasi yang memerlukan antarmuka grafis. Namun, Telnet Server dan Telnet Klien memahami karakter khusus yang menyediakan beberapa tingkat format dan posisi kursor dalam jendela Telnet klien. Telnet Server dan Telnet Klien mendukung emulasi dari empat jenis terminal: ANSI, VT-100, VT-52, dan VT-NT.

Pada Windows Server 2008, Anda dapat menginstal Telnet Server dengan menggunakan wizard Tambah Fitur di Server Manager. Meskipun Server Manager akan terbuka secara default ketika anggota dari grup Administrator masuk/log on ke komputer, Anda juga dapat membuka Server Manager dengan menggunakan perintah pada menu Start di Administrative Tools, dan dengan membuka Programs di Control Panel. Pada Windows Vista dan versi kemudian, Anda dapat menginstal Telnet Server (dan Telnet klien) dengan membuka Control Panel, kemudian Programs, dan kemudian Mengaktifkan fitur Windows atau menonaktifkan, Turn Windows features on or off. Aplikasi telnet server juga dapat dijalankan di server dengan system operasi lain, misalnya UNIX dan beberapa distro LINUX lain.

b) Telnet klien

Implementasi Telnet awalnya gagal untuk operasi dupleks setengah (halfduplex). Ini berarti bahwa lalu lintas data yang hanya bisa pergi dalam satu arah pada satu waktu dan memerlukan tindakan khusus untuk menunjukkan akhir dari lalu lintas satu arah sehingga lalu lintas sekarang dapat mulai ke arah lain. [Ini mirip dengan penggunaan "roger" dan "over" oleh operator amatir dan radio CB.]

Tindakan spesifik adalah dimasukkannya karakter GA (go ahead) dalam aliran data. Link modern sudah memungkinkan operasi dua arah (bi-directional) dan "menekan pergi ke depan" pilihan diaktifkan.Aplikasi utilitas telnet (klien) saat ini sudah disertakan dalam system operasi apa pun yang kita gunakan. Kita dapat menjalankan utilitas Telnet dengan mengetikkan kata telnet. Jika kita tahu nama situs yang ingin dihubungi, kita dapat memasukkan telnet dan nama situs pada baris perintah Windows command atau Linux.

Contoh implementasi aplikasi telnet pada windows command:

C:\>telnet

Microsoft (R) Windows NT (TM) Version 4.00 (Build 1381)

Welcome to Microsoft Telnet Klien

Telnet Klien Build 5.00.99034.1

Escape Character is 'CTRL+]'

Microsoft Telnet> open sfusrvr

**** Layar akan dibersihkan (clear) dan informasi berikut akan ditampilkan:

Microsoft (R) Windows NT (TM) Version 4.00 (Build 1381)

Welcome to Microsoft Telnet Service

Telnet Server Build 5.00.99034.1

login: sfu

password: ********

**** Layar akan dibersihkan (clear) dan informasi berikut akan ditampilkan:

*=========================================================

Welcome to Microsoft Telnet Server.

*=========================================================

C:\>

Selanjutnya kita bisa bekerja seolah-olah berada di mesin computer yang berhasil kita hubungi dengan aplikasi telnet. Akan tetapi meskipun bekerja pada konsol layar yang sama dengan aplikasi lain yang sedang kita jalankan di komputer kita, aplikasi telnet tetap merupakan pekerjaan di komputer lain (remote machine).

3) Secure Shell (SSH)

Telnet dan FTP adalah protokol yang terkenal tapi mereka mengirim data dalam format teks biasa, yang dapat ditangkap oleh seseorang dengan menggunakan sistem lain pada jaringan yang sama, termasuk Internet. Sehingga data yang dikomunikasikan dapat dengan mudah dibaca oleh orang, sehingga menjadi kurang aman untuk data-data penting yang harus dilindungi.

Secure Shell (SSH) adalah sebuah protokol jaringan kriptografi (disandikan) untuk komunikasi data jarak jauh yang aman, dengan baris perintah login, perintah eksekusi jarak jauh, dan layanan jaringan lainnya antara dua jaringan komputer yang berhubungan, melalui saluran yang disandikan dan aman melalui jaringan tidak aman, server dan klien (masing -masing menjalankan server SSH

dan program SSH klien,).

Aplikasi paling terkenal dari protokol adalah untuk akses ke akun shell pada sistem operasi mirip Unix, tetapi juga dapat digunakan dengan cara yang sama untuk akun pada Windows. Ia dirancang sebagai pengganti Telnet dan protokol remote shell tidak aman lainnya seperti Berkeley rsh dan rexec protokol, yang mengirim informasi, terutama password, berbentuk plaintext, membuat mereka rentan terhadap intersepsi dan pengungkapan menggunakan analisis paket.

Enkripsi yang digunakan oleh SSH dimaksudkan untuk memberikan kerahasiaan dan integritas data melalui jaringan yang tidak aman, seperti Internet.Dalam perjalanan pengembangan ssh, spesifikasi protokol membedakan antara dua versi utama yang disebut sebagai SSH-1 dan SSH-2. Perbedaannya terletak pada cara penyandian/enkripsi dan keduanya tidak saling mendukung. Pada tahun 2006, versi revisi dari protokol, SSH-2, diadopsi sebagai standar . Keamanan yang lebih baik, misalnya, karena menggunakan algoritma kriptografi Diffie-Hellman pertukaran kunci dan integritas yang kuat melalui kode otentikasi dalam memeriksa pesan. Fitur baru dari SSH-2 mencakup kemampuan untuk menjalankan sejumlah sesi shell melalui koneksi SSH tunggal.

OpenSSH (OpenBSD Secure Shell) adalah seperangkat program komputer yang menyediakan sesi komunikasi terenkripsi melalui jaringan komputer menggunakan protokol ssh. Hal ini dibuat sebagai alternatif open source dibandingkan dengan aplikasi proprietary Secure Shell software suite yang ditawarkan oleh SSH Communications Security. OpenSSH dikembangkan sebagai bagian dari proyek OpenBSD, yang dipimpin oleh Theo de Raadt.

dan program SSH klien,).

Aplikasi paling terkenal dari protokol adalah untuk akses ke akun shell pada sistem operasi mirip Unix, tetapi juga dapat digunakan dengan cara yang sama untuk akun pada Windows. Ia dirancang sebagai pengganti Telnet dan protokol remote shell tidak aman lainnya seperti Berkeley rsh dan rexec protokol, yang mengirim informasi, terutama password, berbentuk plaintext, membuat mereka rentan terhadap intersepsi dan pengungkapan menggunakan analisis paket.

Enkripsi yang digunakan oleh SSH dimaksudkan untuk memberikan kerahasiaan dan integritas data melalui jaringan yang tidak aman, seperti Internet.Dalam perjalanan pengembangan ssh, spesifikasi protokol membedakan antara dua versi utama yang disebut sebagai SSH-1 dan SSH-2. Perbedaannya terletak pada cara penyandian/enkripsi dan keduanya tidak saling mendukung. Pada tahun 2006, versi revisi dari protokol, SSH-2, diadopsi sebagai standar . Keamanan yang lebih baik, misalnya, karena menggunakan algoritma kriptografi Diffie-Hellman pertukaran kunci dan integritas yang kuat melalui kode otentikasi dalam memeriksa pesan. Fitur baru dari SSH-2 mencakup kemampuan untuk menjalankan sejumlah sesi shell melalui koneksi SSH tunggal.

OpenSSH (OpenBSD Secure Shell) adalah seperangkat program komputer yang menyediakan sesi komunikasi terenkripsi melalui jaringan komputer menggunakan protokol ssh. Hal ini dibuat sebagai alternatif open source dibandingkan dengan aplikasi proprietary Secure Shell software suite yang ditawarkan oleh SSH Communications Security. OpenSSH dikembangkan sebagai bagian dari proyek OpenBSD, yang dipimpin oleh Theo de Raadt.

http://annalailaistifaroh05.blogspot.com/2016/04/remote-server.html

3. SSH

Apa itu SSH?

Secure Socket Shell (ASH) ADALAH suatu protokol yang bisa memberikan akses administrator.

Saat menggunakan SSH, Anda bisa terhubung dengan komputer atau server yang berbeda lokasi dari lokasi Anda asalkan masih terhubung dalam satu buah jaringan internet. SSH digunakan untuk mengenkripsi sambungan yang terjadi antara perangkat Anda dengan server di lokasi lain.

Jadi, tutorial SSH sangat berguna untuk Anda yang ingin melakukan akses jarak jauh.

Biasanya seorang Network Administrator dan System Administrator menggunakan SSH untuk mengelola server dari jarak jauh. SSH mengizinkan pengguna mengeksekusi program, menyalin, memindahkan, bahkan menghapus file pada server tanpa harus mendatangi server fisik secara langsung.

Ada dua metode penggunaan SSH: dengan key dan tanpa key. Metode menggunakan key dirasa lebih aman karena membutuhkan otentikasi dua arah, baik dari klien maupun dari server.

Bagaimana Cara Menggunakan SSH?

1. Instalasi

Pada dasarnya penggunaan SSH pada semua sistem operasi adalah sama. Hanya saja, pada sistem operasi Windows biasanya Anda akan membutuhkan aplikasi tambahan sebagai klien SSH.

- Linux

Sistem operasi Linux biasanya sudah memiliki aplikasi SSH sebagai klien sehingga Anda tidak perlu melakukan instalasi terlebih dahulu. Jika pada sistem operasi Anda belum terdapat aplikasi klien SSH, Anda bisa melakukan instalasi paket openssh-client.

$ sudo apt install openssh-client

Setelah terinstal, file konfigurasi SSH pada Linux (Ubuntu) terletak pada folder /etc/ssh/sshd_config.

- Windows

Jika menggunakan sistem operasi Windows, Anda perlu melakukan instalasi aplikasi klien SSH. Ada beberapa pilihan aplikasi yang bisa digunakan, seperti PuTTY, Bitvise, KiTTY, dan lain sebagainya. PuTTY merupakan aplikasi yang paling populer digunakan, Anda dapat bisa mengunduh PuTTY pada halaman ini.

2. Koneksi SSH Tanpa Key

- Linux

Langkah 1 – Buka aplikasi Terminal, setelah terbuka Anda bisa langsung memasukkan username dan hostname/ipaddress server Anda.

$ ssh username@host

Username diisi dengan user dari server, sedangkan host diisi dengan alamat atau domain server.

[cincun@cincun ~]$ ssh cincun@xx.xxx.58.75

cincun@xx.xxx.58.75’s password:

The programs included with the Debian GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

Last login: Tue Mar 6 20:57:28 2018 from 117.102.64.98

cincun@cincun:~#

cincun@xx.xxx.58.75’s password:

The programs included with the Debian GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

Last login: Tue Mar 6 20:57:28 2018 from 117.102.64.98

cincun@cincun:~#

Langkah 2 – Anda akan diminta memasukkan password, masukkan password dari username tersebut. Jika berhasil, Anda akan terhubung dengan server Anda.

- Windows

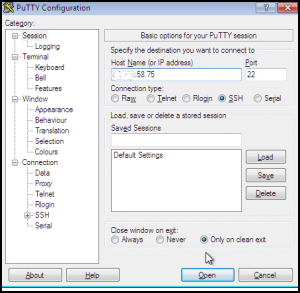

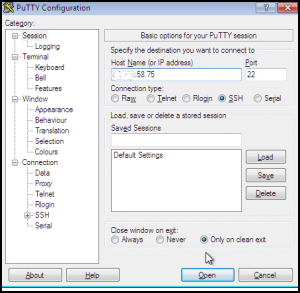

Langkah 1 – Saat PuTTY sudah terinstal Anda bisa membuka aplikasi tersebut kemudian memasukan alamat server pada kolom Host Name.

Langkah 2 – Saat jendela “login as :” terbuka, masukkan username yang terdaftar pada server Anda serta password untuk username tersebut.

Langkah 3 – Jika benar, maka akan muncul terminal server dan Anda sudah berhasil terhubung ke dalam sistem server.

3. Koneksi SSH Menggunakan SSH Key

SSH Key merupakan salah satu komponen dari SSH yang digunakan untuk mengamankan koneksi antara dua perangkat menggunakan teknik kriptografi tertentu.

SSH Key bertindak layaknya gembok dan kunci yang harus sama dan sesuai. Hal ini dikarenakan kedua komponen kunci dan gembok ditempatkan di klien SSH dan server SSH. Gembok tidak akan bisa dibuka dengan kunci yang berbeda.

Apa bedanya dengan password?

Password adalah kunci satu arah yang terdiri dari beberapa karakter tidak terenkripsi bisa dipecahkan dengan metode tertentu. Jadi password tidak ada komponen public_key dan private_key.

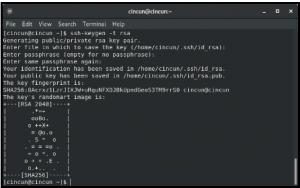

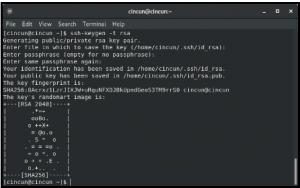

Langkah 1 – Membuat SSH Keys

Hal yang pertama kali harus dilakukan adalah membuat kunci yang berpasangan dengan mengetikan perintah :

$ ssh-keygen -t rsa

Perintah ini akan menghasilkan private_key dan public_key yang nantinya bisa digunakan pada komputer klien SSH dan server.

Anda akan diberikan beberapa pertanyaan,

Enter file in which to save the key (/home/cincun/.ssh/id_rsa):

Ini digunakan untuk mengatur folder guna menempatkan public_key dan private_key. Secara default folder penyimpanan berada di /home/cincun/.ssh/id_rsa.

Enter passphrase (empty for no passphrase):

Ini digunakan untuk mengatur password kembali pada saat mencoba akses ke SSH, jika dikosongkan maka pada waktu melakukan login ke server tidak perlu menggunakan login kembali. Cukup menggunakan $ ssh <user>@<hostname> maka bisa langsung masuk ke dalam server.

Setelah selesai, maka akan muncul tampilan “the key fingerprint”.

Ada dua file yaitu id_rsa dan id_rsa.pub.

File id_rsa.pub harus diupload diunggah ke server sebagai gembok untuk server tersebut sedangkan file id_rsa tetap ada pada komputer klien SSH. Tujuannya adalah jika file id_rsa.pub sudah ada pada server maka komputer lain bisa login dengan kunci yang sama.

Jadi untuk keamanan, jangan berikan file id_rsa kepada siapapun sembarang orang karena nantinya mereka dapat dengan mudah dengan mudah masuk ke server Anda.

Langkah 2 – Menyalin SSH Keys ke Server

Setelah kunci sudah terbuat selesai dibuat, maka gembok perlu diletakkan pada server.

Anda bisa menggunakan perintah sederhana berikut ini:

$ ssh-copy-id user@serverip

[cincun@cincun ~]$ ssh-copy-id root@xx.xxx.58.75

/usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed

/usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed — if you are prompted now it is to install the new keys

root@31.220.58.75’s password:

Kemudian akan muncul tampilan untuk meminta password, masukan password user Anda.

Kemudian akan muncul informasi,

Number of key(s) added: 1

Now try logging into the machine, with: “ssh ‘root@31.220.58.75′”

and check to make sure that only the key(s) you wanted were added.

Itu menandakan bahwa kunci sudah berhasil disalin ke server.

Jadi ke depannya Anda tidak perlu memasukkan password kembali pada saat ingin masuk ke server, cukup mengetikkan $ ssh <user>@<hostname>, karena tadi tidak dimasukkan passphrase pada pembuatan kunci.

Perintah Dasar SSH

Perintah dasar SSH sama saja dengan perintah dasar Linux, jika server yang Anda gunakan menggunakan Linux. Saya sudah membuat panduan mengenai perintah dasar tersebut, Anda bisa mengunjungi panduan tersebut pada topik “50+ Perintah Dasar Linux yang Wajib Diketahui”

Kesimpulan

Ada dua metode cara menggunakan SSH, yaitu dengan menggunakan Kunci SSH dan cara menggunakan SSH lainnya adalah koneksi biasa tanpa menggunakan kunci. Metode menggunakan Kunci SSH dirasa cukup aman di bandingkan dengan yang tidak menggunakan kunci.

Setelah membuat kunci, pastikan bahwa kunci tidak tersebar ke penguna lain pengguna lain dikarenakan yang mempunyai kunci tersebut dengan mudah bisa masuk ke server Anda yang sudah mempunyai pasangan kuncinya.

https://www.niagahoster.co.id/blog/cara-menggunakan-ssh/

4. REMOTE ACCESS DIAL-IN USER SERVICE (RADIUS)

Remote Access (pada sebagian literatur Authentication) Dial-In User Service, yang sering disingkat menjadi RADIUS, adalah sebuah protokol keamanan komputer yang digunakan untuk melakukan autentikasi, otorisasi, dan pendaftaran akun pengguna secara terpusat untuk mengakses jaringan. RADIUS didefinisikan didalam RFC 2865 dan RFC 2866, yang pada awalnya digunakan untuk melakukan autentikasi terhadap akses jaringan jarak jauh (remote) dengan menggunakan koneksi dial-up.

RADIUS kini telah diimplementasikan untuk melakukan autentikasi terhadap akses jaringan secara jarak jauh dengan menggunakan koneksi selain dial-up, seperti halnya Virtual Private Networking (VPN), access point nirkabel, switch Ethernet, dan perangkat lainnya.

RADIUS mula-mula dikembangkan oleh perusahan Livingston. Pada awal pengembangannya, RADIUS menggunakan port 1645, yang ternyata bentrok dengan layanan “datametrics”. Sekarang, port yang dipakai RADIUS adalah port 1812. Berikut ini adalah RFC (Request For Comment) yang berhubungan dengan RADIUS:

- RFC 2865 : Remote Authentication Dial-In User Service (RADIUS)

- RFC 2866 : RADIUS Accounting

- RFC 2867 : RADIUS Accounting for Tunneling

- RFC 2868 : RADIUS Authentication for Tunneling

- RFC 2869 : RADIUS Extensions

- RFC 3162 : RADIUS over IP6

- RFC 2548 : Microsoft Vendor-Specific RADIUS Attributes

Karakteristik

Beberapa karakteristik dari RADIUS adalah sebagai berikut:

- Berbasis UDP Protocol

- Bisa ditempatkan dimana saja di internet dan dapat membuat autentikasi (PPP, PAP, CHAP, MS-CHAP, EAP) antara Network Access Server (NAS) dan server itu sendiri

- RADIUS menggunakan Remote Access Server (RAS) Secure ID untuk membuat autentikasi yang kuat dalam pengontrolan akses

Struktur paket data RADIUS bisa digambarkan sebagai berikut:

|

| Paket Data RADIUS |

Code, memiliki panjang satu oktet dan digunakan untuk membedakan tipe pesan RADIUS yang dikirimkan pada paket. Kode-kode tersebut (dalam desimal) antara lain:

1. Access-Request

2. Access-Accept

3. Access-Reject

4. Accounting-Request

5.Accounting-Response

11.Access-Challenge

12. Status-Server

13. Status-Client

255. Reserved

1. Access-Request

2. Access-Accept

3. Access-Reject

4. Accounting-Request

5.Accounting-Response

11.Access-Challenge

12. Status-Server

13. Status-Client

255. Reserved

Identifier, Memiliki panjang satu oktet dan bertujuan untuk mencocokkan permintaan.

Length, Memiliki panjang dua oktet, memberikan informasi mengenai panjang paket.

Authenticator, Memiliki panjang 16 oktet, digunakan untuk membuktikan balasan dari RADIUS server, selain itu digunakan juga untuk algoritma password.

Attributes, Berisikan informasi yang dibawa pesan RADIUS. Setiap pesan dapat

membawa satu atau lebih atribut. Contoh atribut RADIUS: nama pengguna, password, CHAP-password, alamat IP access point (AP), pesan balasan.

membawa satu atau lebih atribut. Contoh atribut RADIUS: nama pengguna, password, CHAP-password, alamat IP access point (AP), pesan balasan.

Cara Kerja

RADIUS menggunakan konsep AAA (Authentication, Authorization, Accounting). Konsep tersebut dapat digambarkan sebagai berikut:

|

| Aliran Data Pada RADIUS |

- Access Reject

User ditolak aksesnya ke semua sumberdaya dalam jaringan. Penyebabnya bisa termasuk kegagalah untuk menyediakan indentifikasi yang tepat atau nama akun yang salah/tidak aktif - Access Challenge

Permintaan informasi tambahan dari user, seperti password alteernatif, PIN, token atau kartu. - Access Accept

User diberikan akses masuk. Begitu User ter-autentifikasi, server RADIUS akan sering mengecek agar User hanya menggunakan sumberdaya sesuai dengan yang diminta. Misalnya User hanya boleh mengakses fasilitas hotspot, dan tidak untuk menggunakan printer. Informasi tentang User dalam database bisa disimpan secara lokal dalam server RADIUS atau disimpan dalam tempat penyimpanan eksternal seperti LDAP atau Active Directory

Proses Authentication

- Proses autentikasi diperlukan ketika Anda mempunyai kebutuhan untuk membatasi siapa saja yang diperbolehkan masuk ke dalam jaringan remote access milik Anda. Untuk memenuhi kebutuhan tersebut, pengguna yang ingin mengakses sebuah jaringan secara remote harus diidentifikasi terlebih dahulu. Pengguna yang ingin masuk ke dalam jaringan pribadi tersebut perlu diketahui terlebih dahulu sebelum bebas mengakses jaringan tersebut. Pengenalan ini bertujuan untuk mengetahui apakah pengguna tersebut berhak atau tidak untuk mengakses jaringan.

- Analoginya sederhananya adalah seperti rumah Anda. Apabila ada orang yang ingin berkunjung ke rumah Anda, kali pertama yang akan dilakukan oleh pemilik rumahnya adalah mengidentifikasi siapa yang ingin datang dan masuk ke dalamnya. Jika Anda tidak mengenal orang tersebut, bisa saja Anda tolak permintaannya untuk masuk ke rumah Anda. Namun jika sudah dikenal, maka Anda mungkin akan langsung mempersilakannya masuk. Demikian juga dengan apa yang dilakukan oleh perangkat

remote access

- terhadap pengguna yang ingin bergabung ke dalam jaringan di belakangnya.

- Pada umumnya, perangkat remote access telah dilengkapi dengan sebuah daftar yang berisikan siapa-siapa saja yang berhak masuk ke jaringan di belakangnya. Metode yang paling umum digunakan untuk mengenali pengakses jaringan adalah dialog Login dan Password. Metode ini juga didukung oleh banyak komponen lainnya, seperti metode

challenge

- dan

response

- ,

messaging support

- , dan enkripsi, tergantung pada protokol sekuriti apa yang Anda gunakan.

Proses Authorization

- Proses authorization merupakan langkah selanjutnya setelah proses autentikasi berhasil. Ketika pengguna yang ingin mengakses jaringan Anda telah dikenali dan termasuk dalam daftar yang diperbolehkan membuka akses, langkah berikutnya Anda harus memberikan batasan hak-hak apa saja yang akan diterima oleh pengguna tersebut.

- Analogi dari proses ini dapat dimisalkan seperti peraturan-peraturan yang tertempel di dinding-dinding rumah Anda. Isi dari peraturan tersebut biasanya akan membatasi para pengunjung agar mereka tidak dapat dengan bebas berkeliling rumah Anda. Tentu ada bagian yang privasi di rumah Anda, bukan? Misalnya setiap pengunjung rumah Anda tidak diperbolehkan masuk ke ruang kerja Anda. Atau setiap pengunjung harus membuka alas kakinya ketika memasuki ruangan ibadah di rumah Anda. Atau setiap pengunjung hanya diperbolehkan masuk sampai teras rumah.

- Semua itu merupakan peraturan yang dapat dengan bebas Anda buat di rumah Anda. Begitu juga dengan apa yang terjadi pada proses pengamanan jaringan

remote access

- Anda. Perlu sekali adanya batasan untuk para pengguna jaringan remote karena Anda tidak akan pernah tahu siapa yang ingin masuk ke dalam jaringan Anda tersebut, meskipun telah teridentifikasi dengan benar. Bisa saja orang lain yang tidak berhak menggunakan

username

- dan

password

- yang bukan miliknya untuk mendapatkan akses ke jaringan Anda.

- Bagaimana untuk membatasi masing-masing pengguna tersebut? Banyak sekali metode untuk melakukan pembatasan ini, namun yang paling umum digunakan adalah dengan menggunakan seperangkat atribut khusus yang dirangkai-rangkai untuk menghasilkan

policy

- tentang hak-hak apa saja yang dapat dilakukan si pengguna. Atribut-atribut ini kemudian dibandingkan dengan apa yang dicatat di dalam

database

- .

- Setelah dibandingkan dengan informasi yang ada di database, hasilnya akan dikembalikan lagi kepada fasilitas AAA yang berjalan pada perangkat tersebut. Berdasarkan hasil ini, perangkat

remote access

- akan memberikan apa yang menjadi hak dari si pengguna tersebut. Apa saja yang bisa dilakukannya dan apa saja yang dilarang sudah berlaku dalam tahap ini.

Database

- yang berfungsi untuk menampung semua informasi ini dapat dibuat secara lokal di dalam perangkat

remote access

- atau router maupun dalam perangkat khusus yang biasanya disebut dengan istilah server sekuriti. Di dalam server sekuriti ini biasanya tidak hanya informasi profil penggunanya saja yang ditampung, protokol sekuriti juga harus berjalan di sini untuk dapat melayani permintaan informasi profil dari perangkat-perangkat yang berperan sebagai kliennya. Pada perangkat inilah nantinya

attribute-value

- (AV) dari pengguna yang ingin bergabung diterima dan diproses untuk kemudian dikembalikan lagi menjadi sebuah peraturan oleh fasilitas AAA tersebut.

- Metode authorization biasanya dilakukan dalam banyak cara. Bisa dilakukan dengan cara

one-time authorization

- yang memberikan seluruh hak dari si pengguna hanya dengan satu kali proses

authorization

- . Atau bisa juga dilakukan per

service authorization

- yang membuat pengguna harus diotorisasi berkali-kali ketika ingin menggunakan layanan tertentu.

Authorization

- juga bisa dibuat per pengguna berdasarkan daftar yang ada di server sekuriti, atau kalau protokolnya mendukung otorisasi bisa diberlakukan per group pengguna. Selain itu, jika keamanan server memungkinkan, Anda dapat memberlakukan aturan-aturan otorisasi berdasarkan sistem pengalamatan

IP

- ,

IPX

- , dan banyak lagi

Proses Accounting

- Proses accounting dalam layanan koneksi remote access amat sangat penting, apalagi jika Anda membuat jaringan ini untuk kepentingan komersial. Dalam proses accounting ini, perangkat remote access atau server sekuriti akan mengumpulkan informasi seputar berapa lama si pengguna sudah terkoneksi, billing time (waktu start dan waktu stop) yang telah dilaluinya selama pemakaian, sampai berapa besar data yang sudah dilewatkan dalam transaksi komunikasi tersebut. Data dan informasi ini akan berguna sekali untuk pengguna maupun administratornya. Biasanya informasi ini akan digunakan dalam melakukan proses auditing, membuat laporan pemakaian, penganalisisan karakteristik jaringan, pembuatan billing tagihan, dan banyak lagi. Fasilitas accounting pada jaringan remote access umumnya juga memungkinkan Anda untuk melakukan monitoring terhadap layanan apa saja yang digunakan oleh pengguna. Dengan demikian, fasilitas accounting dapat mengetahui seberapa besar

resource

- jaringan yang Anda gunakan. Ketika fasilitas AAA diaktifkan pada sebuah perangkat jaringan

remote access

- , perangkat tersebut akan melaporkan setiap transaksi tersebut ke keamanan server. Tergantung pada protokol sekuriti apa yang Anda gunakan, maka cara melaporkannya pun berbeda-beda. Setiap

record accounting

- akan mempengaruhi nilai-nilai atribut dari proses AAA yang lain seperti authentication dan authorization. Semua informasi yang saling terkait ini kemudian disimpan di dalam

database

- server sekuriti atau jika memang diperlukan, kumpulan informasi ini dapat disimpan di server khusus tersendiri. Biasanya server khusus

billing

- Sebuah Wireless Node (WN) / Supplicant dengan alamat IP 192.168.10.30 dan IP yang telah terdaftar dalam pemfilteran MAC ADDRESS meminta akses ke wireless network atau Access Point (AP).

- Access Point (AP) akan menanyakan identitas Supplicant. Tidak ada trafik data selain Client yang diperbolehkan sebelum Supplicant terautentikasi. Dalam hal ini, Access point bukanlah sebuah autentikator, tetapi access point berisi autentikator.

- diperlukan jika penggunanya sudah berjumlah sangat banyak. Berikut ini adalah contoh cara kerja RADIUS:

- Setelah nama-pengguna dan password dikirim, proses autentikasi dimulai. Autentikator mengenkapsulasi kembali pesan ke dalam format RADIUS, dan mengirimnya ke RADIUS server. Selama proses autentikasi, autentikator hanya menyampaikan paket antara Supplicant dan RADIUS server. Setelah proses autentikasi selesai, RADIUS server mengirimkan pesan sukses (atau gagal, apabila proses autentikasinya gagal.) Apabila proses autentikasi sukses, Supplicant diperbolehkan untuk mengakses wireless LAN dan/atau internet.

- Jika nama Supplicant tidak terautentifikasi, maka radius server akan mengirim pesan gagal. Dan proses authentifikasi tidak berjalan atau gagal.

Contoh Implementasi

RADIUS umumnya digunakan oleh ISP (Internet Service Provider) atau penyedia layanan internet untuk melakukan Authentication (pembuktian keaslian pengguna), Authorize (mengatur pemberian hak/otoritas) dan Accounting (mencatat penggunaan layanan yang digunakan).

RADIUS menjalankan sistem administrasi pengguna yang terpusat. Sistem ini akan mempermudah tugas administrator. Dapat kita bayangkan berapa banyak jumlah pelanggan yang dimiliki oleh sebuah ISP, dan ditambah lagi dengan penambahan pelanggan baru dan penghapusan pelanggan yang sudah tidak berlangganan lagi.

Apabila tidak ada suatu sistem administrasi yang terpusat, maka akan merepotkan administrator dan tidak menutup kemungkinan ISP akan merugi atau pendapatannya berkurang.

https://alfredoeblog.wordpress.com/2012/12/08/pengertian-cara-kerja-dan-konfigurasi-remote-access-dial-in-user-service-radius/

5.CERTIFICATE AUTORITY

- Trusted Certificate Authority (Very-Signed SSL)Jenis certificate ini harus didapatkan dengan cara membayar /membeli ke pihak CA tetapi sekarang ada komunitas opensource yang diberinama LetsEncrypt yang memberikan certificate secara gratis dan terpercaya (Sudah terdaftar dan diakui resmi di dunia internet)

Untuk mendapatkan Trusted Certificate Authority kita harus membuat Certificate Signing Request(CSR) di webserver yang kita gunakan, dalam proses pembuatan certificate ini akan dihasilkan Private Key dan Public Key. agar certificate yang kita buat dipercaya oleh browser maka ceritificate yang berisi public key harus dikirim dan ditandatangi oleh organisasi terpercaya pemberi certificate (Certificate Authority atau CA) seperti Comodo,symantec,GoDaddy,GlobalSign,Verizone dll . dalam proses ini CA tidak tau private key yang kita gunakan karena yang kita kirim adalah certificate yang berisi public key.Setelah Certificate yang kitabuat telah ditandatangani oleh CA maka kita harus memasang sertifikat tersebut di web server yang kita gunakan (CA’s Root Certificate).Oleh karena itulah SSL Certificate mempunyai masa berlaku dan untuk mendapatkan nya kita harus membeli ke pihak Certificate Authority(CA) ketika kita akan membuat website dengan protocol HTTPS

https://www.tembolok.id/pengertian-ssl-tls-https-dan-fungsinya/

6. ROOT CA

Membuat Self-Signed CA SSL dengan OpenSSL

Pengertian

Root (Certificate Authority) -> 2. Intermediate (Certificate Issuer) -> 3. End User Certificate.

Sedangkan Self-Signed Certificate umumnya hanya memiliki yang ketiga. Tidak mempunyai Root dan Intermediate Authority.

Jadi apakah kita bisa membuat sendiri ketiga komponen tersebut?

Bisa, dengan OpenSSL kita bisa membuat sendiri ketiga komponen diatas. Jadi intinya dengan OpenSSL kita

Latar belakang

pada postingan saya yang lalu saya telah memposting Menerapkan SSL (HTTPS) untuk Login Hotspot MikroTik tapi pada postingan itu saya belum menjelaskan bagaimana mambuat Certificate SSLnya.dan pada kesempatan ini saya akan membahasnya

Alat dan bahan

1.OS Debian server

2.OpenSSL (di Debian dan turunannya dapat diinstall dengan apt-get install

openssl)

3.Web server

Tahap pelaksanaan

Buat Direktori untuk Sertifikat kita nantinya di /root/ca. Juga buat struktur direktorinya

root@maulana:~# mkdir ca && cd ca

root@maulana:~/ca# mkdir certs crl newcerts private

root@maulana:~/ca# chmod 700 private

root@maulana:~/ca# touch index.txt && echo 1000 > serial

root@maulana:~/ca# mkdir intermediate && cd intermediate

root@maulana:~/ca/intermediate# mkdir certs crl csr newcerts private && chmod 700 private

root@maulana:~/ca/intermediate# touch index.txt && echo 1000 > serial

root@maulana:~/ca# echo 1000 > intermediate/crlnumber

Selanjutnya saya akan buat OpenSSL yang akan kita gunakan untuk Root CA nantinya

root@maulana:~/ca# nano openssl.cnf

untuk isinya masukkan perintah Berikut ini

Buat Root KeyRoot Key akan digunakan untuk membuat Sertifikat Root (CA)

root@maulana:~/ca# openssl genrsa -aes256 -out private/ca.key.pem 4096

root@maulana:~/ca# chmod 400 private/ca.key.pem

Buat Sertifikat Root (CA)Disinilah Root Key akan digunakan. Yaitu untuk membuat Sertifikat Root, mengapa keamanan file ini penting? karena siapapun yang memiliki akses Root Key maka dia dapat menerbitkan sertifikat sendiri. Juga pastikan untuk memilih durasi Sertifikat Root yang agak lama untuk kadaluarsa.Karena jika Durasi Sertifikat Root Habis maka Sertifikat dibawahnya juga ikut kadaluarsa.

root@maulana:~/ca# openssl req -config openssl.cnf -key private/ca.key.pem -new -x509 -days 5760 -sha256 -extensions v3_ca -out certs/ca.cert.pem

root@maulana:~/ca# chmod 444 certs/ca.cert.pemUntuk melihat hasil Pembuatan Sertifikat Root

root@maulana:~/ca# openssl x509 -noout -text -in certs/ca.cert.pemSekarang kita buat OpenSSL untuk Intermediate CA

root@maulana:~/ca/intermediate# nano openssl.cnf

untuk isinya masukkan perintah Berikut ini

Tambahkan File crlnumber di direktori Intermediate CA untuk mengikuti daftar Certificate Revocation Lists

root@maulana:~/ca/intermediate# echo 1000 > crlnumberBuat Intermediate Key

Intermediate Key akan digunakan untuk membuat sertifikat Intermediate CA

root@maulana:~/ca# openssl genrsa -aes256 -out intermediate/private/intermediate.key.pem 4096

root@maulana:~/ca# chmod 400 intermediate/private/intermediate.key.pemBuat Sertifikat CSR (Certificate Signing Request) untuk Intermediate CA

Disini Intermediate Key akan digunakan untuk men-generate atau membuat Sertifikat CSR untuk Intermediate CA.

root@maulana:~/ca# openssl req -config intermediate/openssl.cnf -new -sha256 -key intermediate/private/intermediate.key.pem -out intermediate/csr/intermediate.csr.pem

Buat Sertifikat Intermediate

Setelah CSR untuk Intermediate dibuat, selanjutnya adalah digunakan bersama dengan Root CA untuk membuat Sertifikat Intermediate. Untuk catatan, Durasi dari Sertifikat Intermediate haruslah tidak lebih panjang dari Durasi dari Sertifikat Root.

root@maulana:~/ca# openssl ca -config openssl.cnf -extensions v3_intermediate_ca -days 5400 -notext -md sha256 -in intermediate/csr/intermediate.csr.pem -out intermediate/certs/intermediate.cert.pemroot@maulana:~/ca# chmod 444 intermediate/certs/intermediate.cert.pem

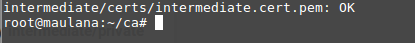

Verifikasi Hasil dari Pembuatan Sertifikat Intermediate

root@maulana:~/ca# openssl verify -CAfile certs/ca.cert.pem intermediate/certs/intermediate.cert.pem

Bila hasil benar maka akan keluar: intermediate.cert.pem: OK

Sekarang kita buat Certificate Key untuk End User

root@maulana:~/ca# openssl genrsa -aes256 -out intermediate/private/maulana.id.key.pem 2048

root@maulana:~/ca# chmod 400 intermediate/private/maulana.id.key.pemSelanjutnya buat CSR (Certificate Signing Request) untuk End User

root@maulana:~/ca# openssl req -config intermediate/openssl.cnf -key intermediate/private/maulana.id.key.pem -new -sha256 -out intermediate/csr/maulana.id.csr.pem

Selanjutnya buat Sertifikat End User dengan Certificate Key dan CSR End User

root@maulana:~/ca# openssl ca -config intermediate/openssl.cnf -extensions server_cert -days 5400 -notext -md sha256 -in intermediate/csr/maulana.id.csr.pem -out

intermediate/certs/maulana.id.cert.pem

root@maulana:~/ca# chmod 444 intermediate/certs/maulana.id.cert.pem

Sekarang buat File Certificate Chain

root@maulana:~/ca# cat intermediate/certs/intermediate.cert.pem certs/ca.cert.pem > intermediate/certs/ca-chain.cert.pem

root@maulana:~/ca# chmod 444 intermediate/certs/ca-chain.cert.pem

Untuk verifikasi

root@maulana:~/ca# openssl verify -CAfile intermediate/certs/ca-chain.cert.pem intermediate/certs/maulana.id.cert.pem

Bila hasil benar maka akan keluar: maulana.id.cert.pem: OK

Kalian bisa melihat file Certificate di directory.

https://maulanashio23.blogspot.com/2017/06/membuat-self-signed-ca-ssl-dengan.html

7.PENGERTIAN DAN CARA KERJA NTP

PENGERTIAN NTP

Network Time Protocol (NTP) adalah sebuah protokol untuk sinkronisasi jam-jam sistem komputer di atas paket-switching, variabel-latency jaringan data.CARA KERJA NTP

NTP bekerja dengan menggunakan algoritma Marzullo dengan menggunakan referensi skala waktu UTC. Sebuah jaringan NTP biasanya mendapatkan perhitungan waktunya dari sumber waktu yang terpercaya seperti misalnya radio clock atau atomic clock yang terhubung dengan sebuah time server. Komputer ini disebut juga stratum 1. Kemudian jaringan NTP ini akan mendistribusikan perhitungan waktu akurat ini ke dalam jaringan lain dengan protokol NTP yang disebut stratum 2. Komputer dalam jaringan tersebut dapat menyinkronkan jaringan lain yang disebut stratum 3, dan seterusnya sampai stratum 16.KONFIGURASI NTP

Langkah - langkahnya sebagai berikut :- Sebelumnya masuk dulu ke super user / robot

- Masukkan DVD Debian 6 yang ke satu

- Lalu update repositori nya dengan mengetikan apt-cdrom add, lalu apt-get update

- Lalu install NTP Servernya dengan mengetikan apt-get install ntp ntpdate seperti gambar dibawah ini lalu tekan Y, catatan : jangan lupa masukkan DVD Debian 6 yang ke satu.

- Isikan ip address untuk Server NTP kita dengan mengetikan nano /etc/network/interfaces seperti ini :

- Lalu simpan dengan menekan Ctrl+X lalu tekan Y lalu tekan Enter

- Lalu restart interfacenya dengan mengetikan /etc/init.d/networking restart

- Selanjutnya kita konfigurasi NTP nya dengan mengetikan nano /etc/ntp.conf akan tampak seperti ini:

- Lalu cari konfigurasi seperti ini:

- Selanjutnya tambahkan tanda # di depan tulisan "server", ada empat tulisan "server".

- Tambahkan konfigurasi seperti gambar dibawah ini:

- Lalu cari lagi tulisan "#restrict 192.168.123.0 mask 255.255.255.0 notrust", lalu tambahkan konfigurasi dibawahnya seperti gambar dibawah:

13. Lalu simpan konfigurasi dengan menekan tombol Ctrl+X, lalu tekan Y dan tekan Enter

14. Lalu restart lagi konfigurasi NTP nya dengan mengetikan /etc/init.d/ntp restart

15. Lalu cek apakah konfigurasi sudah benar atau tidak dengan mengetikan ntpq -p, hasilnya seperti gambar dibawah berarti konfigurasinya sudah benar

- Selanjutnya kita tinggal cek di client Windows XP nya

- Kita double-klik jam yang ada di pojok kanan bawah

- Selanjutnya kita pindah ke tab Internet Time

- Lalu kita isikan ip server NTP kita seperti gambar dibawah lalu kita Update Now, apabila hasilnya seperti ini berarti konfigurasinya sudah bena

- Selesai.

http://pelajarbaruku.blogspot.com/2015/04/pengertian-dan-cara-kerja-ntp.html

8.SSL

Pengertian, Definisi, Fungsi, dan Cara Install SSL (Secure Socket Layer)

PENGERTIAN & DEFINISI SSL (Secure Socket Layer)

SSL Certificate (Secured Socket Layer) digunakan untuk mengamankan transmisi data melalui situs web. Transmisi data seperti informasi kartu kredit, nama pengguna dan password account, semua informasi sensitif lain harus diamankan untuk mencegah eavesdropping, pencurian data pada saat proses transaksi online, dan lain-lain. Sertifikat SSL dapat mengamankan data tidak hanya diaplikasikan melalui situs web saja tetapi dalam transmisi email pun dapat dijamin dengan SSL ini.

Dengan SSL Certificate data jadi terenkripsi sebelum melakukan transmisi melalui internet. Data yang telah terenkripsi dapat didekodekan hanya oleh server yang mana Anda benar-benar mengirimkannya sendiri. Ini adalah jaminan bahwa informasi yang Anda kirimkan ke situs web tidak akan dicuri atau dirusak.

SSL Certificate itu sendiri adalah kode rahasia besar, yaitu dengan ukuran mulai dari 1.024 Bit, 2048 Bit, hingga 4096 Bit.

SSL Certificate kode ini harus diinstal pada server di mana situs web nama domain dijalankan. Ketika Anda mengakses situs web dijamin dengan sertifikat, Anda akan melihat gembok emas pada browser Anda.

Indikator lain bahwa Anda terhubung ke situs web aman terdapat https:// di awal alamat URL-nya. Situs yang tidak memiliki installasi sertifikat di alamat URL hanya tertera http:// saja. Jika diklik pada bar biru / hijau nya maka akan muncul lagi keterangan lebih mengenai SSL Certificate yang digunakannya tersebut.

FUNGSI, KEGUNAAN & MANFAAT SSL (Secure Socket Layer)

Secara umum, SSL memastikan data transaksi yang terjadi secara online di enkripsi/acak sehingga tidak dapat dibaca oleh pihak lain. Kegunaan utamanya adalah untuk menjaga keamanan dan kerahasiaan data ketika melakukan transaksi. Dari keamanan tersebut diharapkan turut menciptakan kepercayaan dan rasa aman ketika pengunjung website melakukan transaksi di website anda.

SSL Certificate (Secured Socket Layer) digunakan untuk mengamankan transmisi data melalui situs web. Transmisi data seperti informasi kartu kredit, nama pengguna dan password account, semua informasi sensitif lain harus diamankan untuk mencegah eavesdropping, pencurian data pada saat proses transaksi online, dan lain-lain. Sertifikat SSL dapat mengamankan data tidak hanya diaplikasikan melalui situs web saja tetapi dalam transmisi email pun dapat dijamin dengan SSL ini.

Dengan SSL Certificate data jadi terenkripsi sebelum melakukan transmisi melalui internet. Data yang telah terenkripsi dapat didekodekan hanya oleh server yang mana Anda benar-benar mengirimkannya sendiri. Ini adalah jaminan bahwa informasi yang Anda kirimkan ke situs web tidak akan dicuri atau dirusak.

SSL Certificate itu sendiri adalah kode rahasia besar, yaitu dengan ukuran mulai dari 1.024 Bit, 2048 Bit, hingga 4096 Bit.

SSL Certificate kode ini harus diinstal pada server di mana situs web nama domain dijalankan. Ketika Anda mengakses situs web dijamin dengan sertifikat, Anda akan melihat gembok emas pada browser Anda.

Indikator lain bahwa Anda terhubung ke situs web aman terdapat https:// di awal alamat URL-nya. Situs yang tidak memiliki installasi sertifikat di alamat URL hanya tertera http:// saja. Jika diklik pada bar biru / hijau nya maka akan muncul lagi keterangan lebih mengenai SSL Certificate yang digunakannya tersebut.

Tidak hanya itu saja, ternyata SSL juga memiliki banyak manfaatnya seperti berikut ini :

- Untuk meng-enkripsi informasi sensitive

Dengan penambahan SSL pada sebuah website, juga dapat menjaga informasi sensitif selama dalam proses pengiriman melalui Internet dengan cara dienkripsi, sehingga hanya penerima pesan yang dapat memahami dari hasil enkripsi tersebut. Hal ini sangat penting, karena informasi yang kita kirimkan di Internet membutuhkan proses perjalanan dari komputer ke komputer sampai mencapai server tujuan. Komputer lain yang ada diantara Anda dan server dapat melihat nomor Kartu Kredit Anda, username dan passwords, dan informasi sensitive lainnya bila hal ini tidak dienkripsi dengan Sertifikat SSL. Ketika sertifikat SSL digunakan, informasi menjadi tidak dapat terbaca oleh siapapun kecuali ke server yang memang dituju saat mengirim informasi tersebut. Hal ini melindungi informasi tersebut dari hackers dan pencuri identitas.

- Sebagai Otentikasi (Authentication)

Sertifikat SSL juga menyediakan otentikasi. Ini artinya Anda dapat lebih pasti dalam mengirimkan informasi ke server yang benar-benar valid dan bukan malah ke kriminal server . Mengapa ini begitu sangat penting ? Sifat dasar dari internet artinya bahwa pelanggan Anda akan lebih sering dalam mengirimkan informasi yang melewati beberapa jumlah komputer. Setiap dari komputer ini bisa berpura-pura menjadi website Anda dan mengelabui pengguna Anda untuk mengirimkan informasi mereka ke komputer tersebut. Hal ini hanya dapat dihindari dengan menggunakan Public Key Infrastructure (PKI), dan mendapatkan sertifikat SSL dari penyedia SSL terpercaya.

Mengapa penyedia SSL menjadi begitu penting ? Penyedia SSL terpercaya akan mengeluarkan sertifikat SSL bagi perusahaan yang telah diverifikasi melalui beberapa proses standard pemeriksaan identitas. Beberapa jenis sertifikat SSL, seperti sertifikat SSL EV, membutuhkan validasi yang lebih ketat dalam proses verifikasi daripada jenis sertifikat SSL yang lain. Bagaimana Anda dapat mengetahui apakah penyedia SSL tersebut terpercaya ? Anda dapat menggunakan SSL Wizard kami untuk membandingkan penyedia SSL (link) yang disertakan pada kebanyakan web browser. Pembuat web browser telah memverifikasi bahwasanya penyedia SSL tersebut telah memenuhi persyaratan dan juga telah diawasi (audit) oleh pihak ketiga dengan menggunakan standar seperti WebTrust.

- Untuk meningkatkan kepercayaan pelanggan

Web browser memberikan isyarat secara visual, seperti ikon kunci atau bar yang berwarna hijau, untuk memastikan dan memberitahu kepada pengunjung web bahwa mereka berada pada koneksi yang telah diberi pengamanan. Ini berarti bahwa mereka akan lebih mempercayai website Anda ketika mereka melihat isyarat ini dan akan lebih cenderung untuk membeli dari Anda. Penyedia SSL juga akan memberikan Anda sebuah segel kepercayaan yang bertujuan untuk menanamkan rasa lebih percaya pada pelanggan Anda.

- PCI Compliance

Hal ini juga sangat penting untuk mengetahui bahwa Anda mengambil informasi kartu kredit di website Anda kecuali Anda lulus audit tertentu seperti PCI Compliance yang memerlukan sertifikat SSL yang tepat.

- Melindungi dari bentuk pencurian data dalam bentuk penipuan (phising)

Sebuah email phising adalah email yang dikirim oleh seorang kriminal yang mencoba untuk meniru website Anda. Email tersebut biasanya berisi link ke situs web mereka sendiri atau menggunakan serangan saat ditengah jalan untuk menggunakan nama domain Anda sendiri. Karena sangat sulit bagi para kriminal untuk menerima sertifikat SSL yang tepat, mereka tidak akan bisa sempurna meniru situs Anda. Ini berarti pengguna akan jauh lebih kecil kemungkinannya untuk terperangkap kedalam serangan phising, karena mereka akan mencari indikator kepercayaan (trust indicators) di browser mereka, seperti address bar yang berwarna hijau, namun mereka malah tidak melihatnya.

JENIS-JENIS SSL (Secure Socket Layer)

Domain Validation (DV) SSL Certificate

Domain Validation SSL merupakan SSL yang dinilai paling murah dan mudah, karena hanya divalidasi melalui email saja. Sejumlah persyaratan harus dimiliki oleh pengguna web hosting Indonesia jika ingin menerapkan Domain Validated SSL Certificate, diantaranya Anda diharuskan memiliki email yang sama dengan data domain pada WHOIS.

Organization Validation (OV) SSL Certificate

Selanjutnya, ada pula SSL jenis Organization Validation atau OV. SSL ini dipakai untuk validasi organisasi, atau badan usaha yang berada di belakang nama domain yang didaftarkan. Agar proses verifikasi OV berjalan dengan lancar, pengguna hosting murah Indonesia harus memiliki sejumlah persyaratan, seperti mempersiapkan beberapa dokumen pendukung yang mengakui legalitas usaha atau organisasi Anda, sesuai dengan hukum negara.

Extended Validation (EV) SSL Certificate

Jenis SSL terakhir yang perlu diketahui pengguna web hosting Indonesia adalah Extended Validation (EV) SSL Certificate, merupakan standar validasi tertinggi terhadap sebuah organisasi atau perusahaan. SSL jenis ini dikategorikan sebagai yang paling premium, karena dinilai memberikan nilai prestise tersendiri pada sebuah website.

Ciri sebuah situs yang menerapkan Extended Validation (EV) SSL Certificate adalah terdapat green bar yang disertai nama sebuah perusahaan di dalamnya. Kemudian, sertifikasi ini pun mendukung semua jenis browser dan memakai standar keamanan paling tinggi saat ini.

Untuk menggunakan Extended Validation (EV) SSL Certificate, terdapat sejumlah persyaratan yang harus dipatuhi, diantaranya adalah perusahaan tersebut harus berjalan setidaknya 2 tahun, memiliki dokumen perusahaan lengkap, alamat perusahaan jelas dan terverifikasi, dan data pendukung seperti tagihan listrik terakhir perusahaan, KTP atau Paspor pemilik perusahaan, dan informasi WHOIS yang sama dengan nama perusahaan.

CATATAN : Dari ketiga jenis SSL di atas, tentunya Anda dapat memilih dan menyesuaikannya dengan website Anda. Namun, diharapkan Anda memasang SSL dengan keamanan tertinggi, agar keamanan situs Anda lebih tangguh dan memberikan perlindungan kepada pengunjung.

TUTORIAL CARA INSTALL SSL (Secure Socket Layer) DI CPANEL

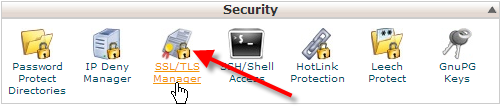

1. Gunakan SSL/TLS Manager

Step 1. login ke cPanel hosting anda

Step 2. masuk ke bagian SSL/TLS manager biasanya berada dibagian Security

Step 2. masuk ke bagian SSL/TLS manager biasanya berada dibagian Security

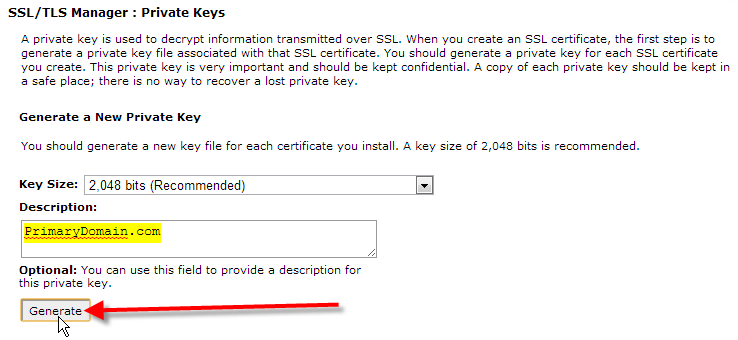

2. Generate Private Keys

Private Keys digunakan untuk mendeskripsikan informasi yang dikirikan melalui koneksi SSL. Anda memerlukan masing-masing Private Key untuk setiap sertifikat SSL yang ingin digunakan.

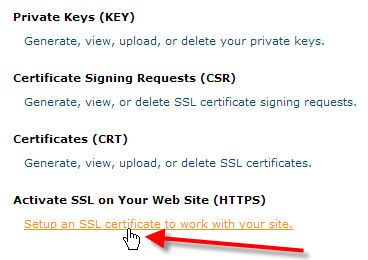

Step1. Akses SSL/TLS Manager. Klik Generate, view, upload, or delete your private keys

Step 2. Pilih Key Size 2,048, isi deskripsi jika anda ingin lalu klik generate

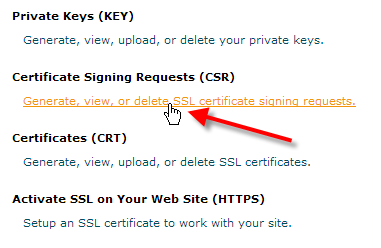

3. Generate CSR (Certificate Signing Request)

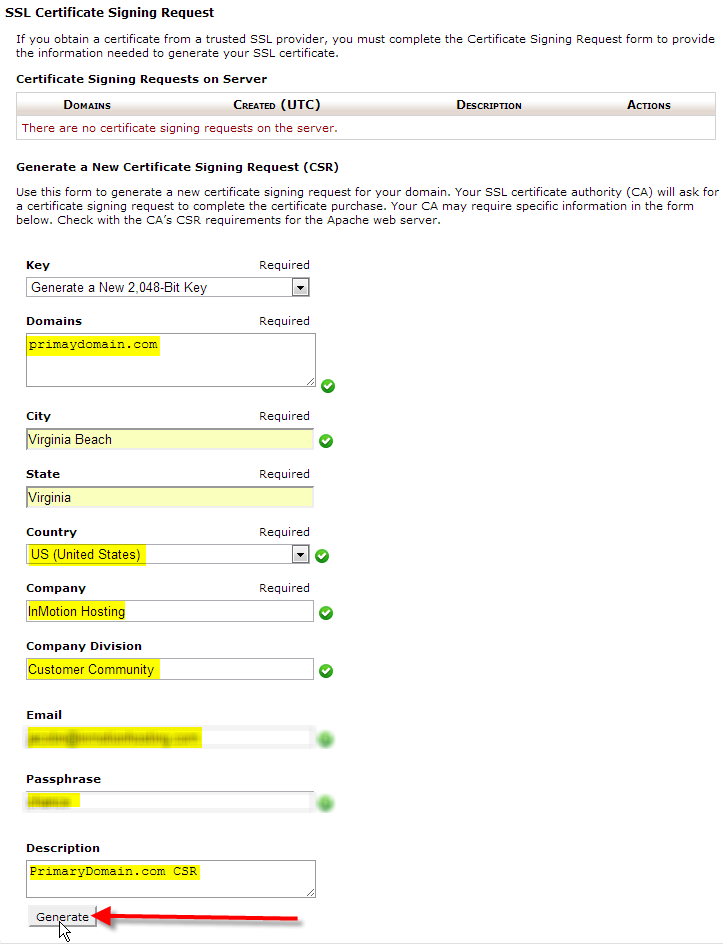

Sebelum mendapatkan sertifikat SSL untuk website Anda, Anda perlu untuk menghasilkan Permintaan Penandatanganan Sertifikat (CSR) . Permintaan ini akan mencakup nama domain dan perusahaan, serta informasi khusus untuk server hosting Anda.

Step 1. Kembali ke SSL/TLS Manager, lalu Klik Generate, view, or delete SSL certificate signing requests

Step 2. Isi semua kolom untuk CSR Anda, kemudian klik Generate

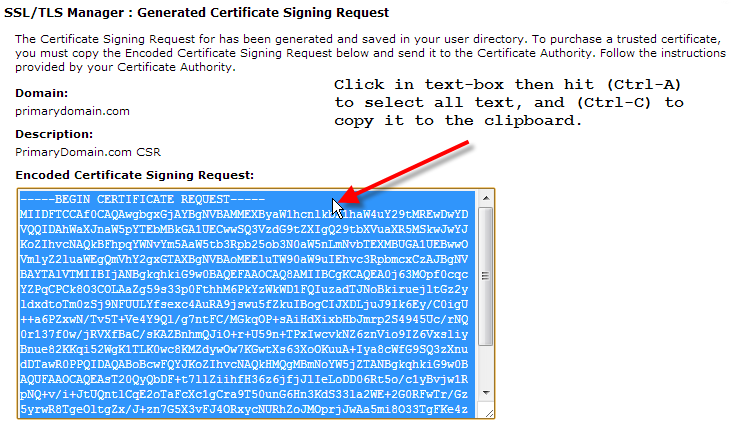

Step 3. Sekarang CSR anda sudah dihasilkan, lalu klik pada kotak teks tersebut select all dan copy. Selanjutnya anda perlu memberikan CSR code ini kepada pihak penyedia SSL untuk di generate certificate SSL anda

4. Menginstall Sertifikat SSL dari Pihak Ke-3

Jika Anda sudah mengirimkan CSR kepada pihak ketiga, maka langkah selanjutnya anda menunggu untuk SSL Sertikat anda diaktifkan. Setelah itu anda perlu mencocokkan apakah sertifikat itu diinstallkan untuk anda.

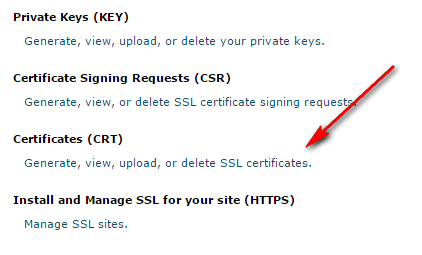

Step 1. Akses SSL/TLS Manager kembali, lalu Klik Generate, view, upload, or delete SSL certificates

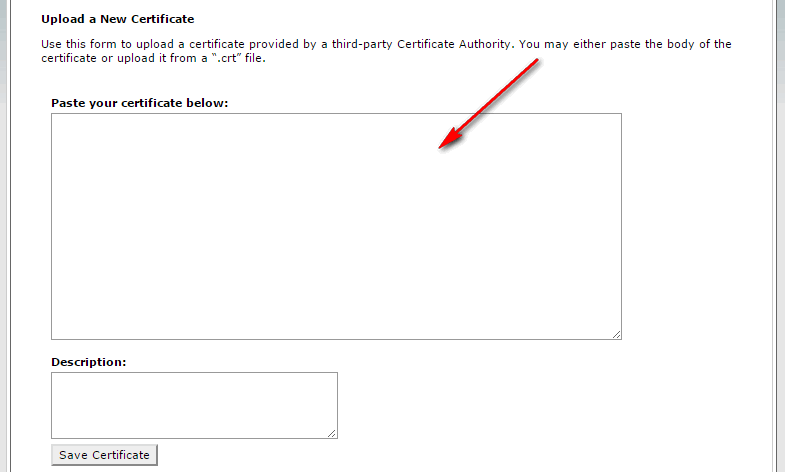

Step 2. Sekarang sisipkan Certificate Info yang anda dapatkan dari pihak ke-3 atau Otoritas Sertifikat dan Paste dibawah kotak dan klik Save Certifcate

5. Aktifkan SSL sertifikat Pada Web Anda

Step 1. Akses SSL/TLS Manager, Klik Setup an SSL certificate to work with your site

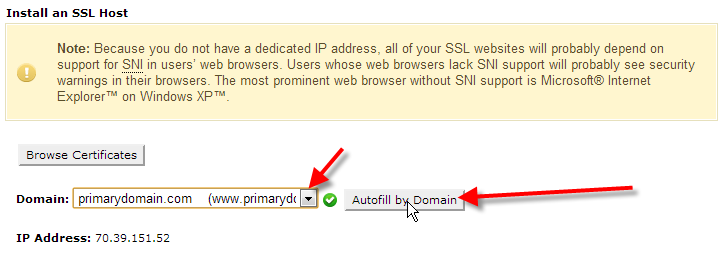

Step 2. Pilih domain yang tadi Anda install sertifikat SSL, dan kemudian klik Autofill by Domain

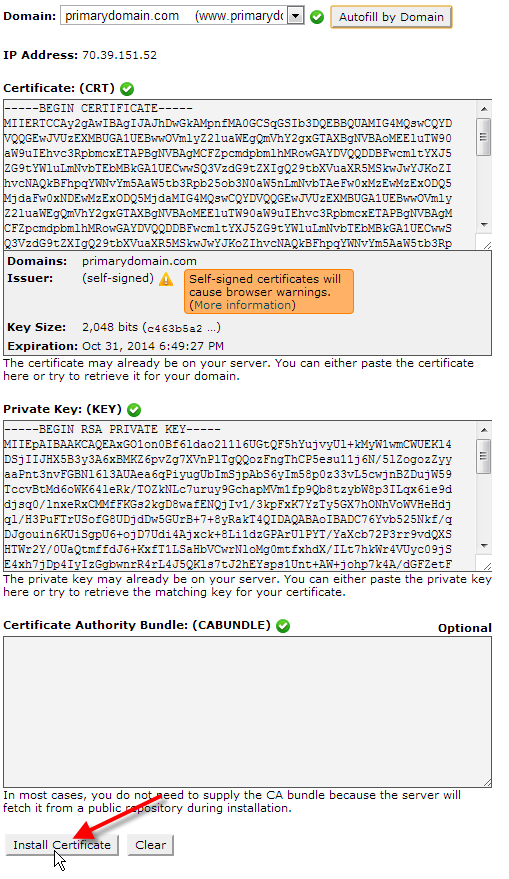

Step 3. Klik Install Certificate

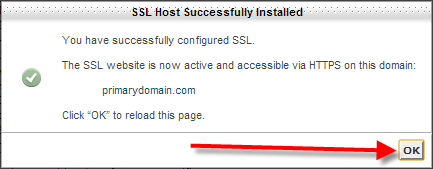

Step 4. Anda akan melihat pop-up mengatakan SSL berhasil dikonfigurasi, maka klik OK

Sekarang anda sudah berhasil menginstallkan sertifikat SSL HTTPS pada server hosting anda untuk situs anda. Kini web anda sudah jauh lebih aman dari sebelumnya dan akan mendapat point lebih yang berhubungan dengan SEO karena situs anda dikategorikan sebagai situs yang aman oleh Google.

https://www.herugan.com/pengertian-definisi-fungsi-dan-cara-install-ssl-secure-socket-layer

9.KONFIGURASI REMOTE SERVER

Cara instal SSH Server di linux debian

Setelah dipastikan sumber instalasi dvd1 sudah terdaftar di repository debian, maka langkah selanjutnya anda bisa menginstal ssh server untuk remote server.

Langkah-langkah untuk instalasi ssh server di debian adalah sebagai berikut:

1. Masukan sumber dvd 1untuk instalasi ssh server

2. ketikan perintah instal berikut:

Langkah-langkah untuk instalasi ssh server di debian adalah sebagai berikut:

1. Masukan sumber dvd 1untuk instalasi ssh server

2. ketikan perintah instal berikut:

apt-get install open-ssh-server

Tunggu hingga proses instalasi selesai, hanya membutuhkan waktu beberapa detik saja.

Secara default ssh server yang sudah terinstal biasanya menggunakan port 22, namun untuk keamanan anda juga bisa mengubahnya dengan cara melakukan konfigurasi ssh server.

Secara default ssh server yang sudah terinstal biasanya menggunakan port 22, namun untuk keamanan anda juga bisa mengubahnya dengan cara melakukan konfigurasi ssh server.

Cara Konfigurasi SSH Server di debian

Setelah ssh server di instal langkah selanjutnya adalah melakukan konfigurasi ssh-server dengan langkah-langkah sebagai berikut:

1. Ketikan perintah berikut untuk mengedit file konfigurasi ssh server:

1. Ketikan perintah berikut untuk mengedit file konfigurasi ssh server:

nano /etc/ssh/sshd_config

Akan muncul tampilan kurang lebih seperti gambar berikut:

Lalu cari tulisan port 22, kemudian ganti angka 22 dengan nomor port yang anda inginkan, misalnya 1447, seperti gambar di atas. lalu simpan dengan menekan tombol CTRL + X lalu Y kemudian enter.

2. Restart SSH Server dengan mengetikan perintah

/etc/init.d/ssh restart

3. Selanjutnya silahkan lalukan Test / Pengujian SSH Server

Pengujian harus dilakukan untuk memastikan bahwa ssh server sudah aktif dan berjalan dengan baik. Pengujian SSH Server bisa dilakukan di komputer server maupun komputer clinet yang menggunakan sistem operasi windows.

a. Pengujian SSH Menggungkan komputer server

Untuk melakukan pengujian di komputer server (komputer yang bersangkutan dimana sistem operasi debian digunakan), ketikan saja dengan format perintah

ssh username@localhost -p noport

Misal kita ingin akses ssh dengan super user, misal nama super user = root, kemudian port yang digunakan untuk ssh adalah 1447, maka untuk mengecek ssh di komputer server perintahnya adalah:

ssh root@localhost -p 1447

Jika portnya masih bawaan (port 22) alias belum dirumah, maka anda cukup mengetikan perintah

ssh root@localhost

Jika anda diminta untuk login, itu artinya pengujian ssh dikomputer client sudah berhasil.

b. Pengujian SSH Menggunakan komputer client.

Untuk menguji ssh di komputer client bersistem operasi windows, anda harus menggunakan aplikasi ssh client. beberapa aplikasi ssh client yang dapat anda gunakan diantaranya adalah:

- Putty (ssh client berbasis CLI)

- WinSCP (SSH Client berbasis windows, tampilannya seperti windows ekplorer).

- dll

Syarat agar bisa menguji ssh server melalui komputer client adalah:

- Anda harus tau nama hostname atau ip address komputer server, silahkan konfigurasi dulu ip address server agar bisa menggunakan ip statis.

- Anda harus tau port dari ssh server, contoh di atas menggunakan port 1447, jika port tidak di konfigurasi maka yang digunakan adalah port bawaan yaitu 22.

- Di komputer client harus sudah terinstal ssh client, baik itu putty, winscp dll, kalo saya sih lebih suka pake putty.

1. Remote Access menggunakan putty

Putty adalah salah satu aplikasi remote client yang bisa berjalan di komputer windows berbasis CLI atau perintah. aplikasi ini merupakan aplikasi yang bisa digunakan untuk remote access server linux.

Langkah-langkah untuk akses ssh server menggunakan putty

a. Instalkan putty di komputer client

b. Buka putty, tampilannya kurang lebih seperti gambar di bawah ini:

3. Lalu silahkan masukan data:

Langkah-langkah untuk akses ssh server menggunakan putty

a. Instalkan putty di komputer client

b. Buka putty, tampilannya kurang lebih seperti gambar di bawah ini:

3. Lalu silahkan masukan data:

- hostname (or IP address): isi dengan ip address komputer server atau nama hostname server debian anda.

- port: silahkan isi dengan nomor port yang anda konfigurasi di ssh server, default adalah 22.

- Tekan tombol Open, jika ada alert pilih Yes saja.

Anda akan diminta untuk login, silahkan login dengan user biasa atau super user, tampilan putty kurang lebih seperti gambar di bawah ini:

Tampilannya seperti halnya debian di komputer server dalam mode teks.

Remote Access menggunakan WinSCP

Sama halnya seperti Putty, winscp merupakan aplikasi remote client yang dapat digunakan untuk mengakses server linux yang sudah menjalankan ssh, namun bedanya WinSCP berbasis tampilan sama halnya seperti windows explorer.

Dengan winSCP anda bisa mengelola file (mengcopy, delete, hapus, move) di server atau bertukar file dengan mudah antara komputer client dengan sistem operasi windows dengan server linux.

Cara menjalankan remote access dengan winSCP adalah sebagai berikut:

a. silahkan instalkan winscp versi terbaru di komputer anda.

b. Jalankan winscp, tampilannya kurang lebih seperti gambar di bawah ini:

Dengan winSCP anda bisa mengelola file (mengcopy, delete, hapus, move) di server atau bertukar file dengan mudah antara komputer client dengan sistem operasi windows dengan server linux.

Cara menjalankan remote access dengan winSCP adalah sebagai berikut:

a. silahkan instalkan winscp versi terbaru di komputer anda.

b. Jalankan winscp, tampilannya kurang lebih seperti gambar di bawah ini:

Sama halnya seperti putty, anda biasanya harus login dengan memasukan hostname dan port number.

- Hostname, isi dengan nama komputer atau ip address komputer server

- Port, isi dengan port yang digunakan oleh ssh-server

c. Tekan tombol login,

Anda biasanya akan diminta untuk memasukan username dan juga password server debian anda, silahkan masukan. Tampilannya kurang lebih akan seperti gambar di bawah ini:

Di sebelah kiri biasanya jendela windows anda, di sebelah kanan jendela file server anda, dengan winSCP anda bisa dengan mudah untuk saling bertukar file antara windows dengan linux.

Ada banyak sekali Aplikasi Remote client yang bisa anda gunakan, anda bisa mencari referensi dan bisa coba untuk menggunakannya.

http://referensisiswa.blogspot.com/2017/09/cara-install-dan-konfigurasi-ssh-server.html

Komentar

Posting Komentar